Tabla de Contenidos

Sticky keys hack

Se trata de aprovecharse de una opción de accesibilidad de Windows para lograr acceso al símbolo de sistema con permisos de administrador.

Qué es sticky keys

Las sticky keys son las Teclas especiales que se activan al pulsar 5 veces seguidas la tecla Shift.

Las Teclas especiales se pueden activar también en la pantalla de inicio de sesión, lo cual aprovecharemos para lograr acceso al sistema sin credenciales.

Objetivo

El objetivo es sustituir el ejecutable sethc.exe (Teclas especiales) por el del símbolo del sistema (cmd.exe) de tal manera que cuando pulsemos 5 veces Shift se ejecute el símbolo del sistema en lugar de las Teclas especiales.

Procedimiento

Desde una distribución Linux (recomendable) o desde un medio de instalación de Windows, accederemos a la partición donde está instalado Windows y nos dirigiremos a la carpeta Windows\System32.

Hacemos una copia de sethc.exe para no perderlo:

Desde Linux:

cp sethc.exe sethc.exe.copia

Desde Windows:

copy sethc.exe sethc.exe.copia

Ahora hacemos una copia de cmd.exe con el nombre de sethc.exe:

Desde Linux:

cp cmd.exe sethc.exe

Desde Windows:

copy cmd.exe sethc.exe

De esta manera, sethc.exe es el símbolo del sistema, pero Windows no lo sabrá, solo se limitará a ejecutar el programa llamado sethc.exe cuando pulsemos Shift 5 veces.

Cuando lleguemos a la pantalla de inicio de sesión, pulsamos Shift 5 veces y se abrirá el símbolo del sistema permitiéndonos ejecutar cualquier comando. Por ejemplo, podemos aprovechar para modificar la contraseña de un usuario:

net user NOMBRE_USUARIO *

Activar la cuenta de administrador:

net user Administrador /active:yes

Si tenemos Windows instalado en inglés, la cuenta de administrador se llama Administrator

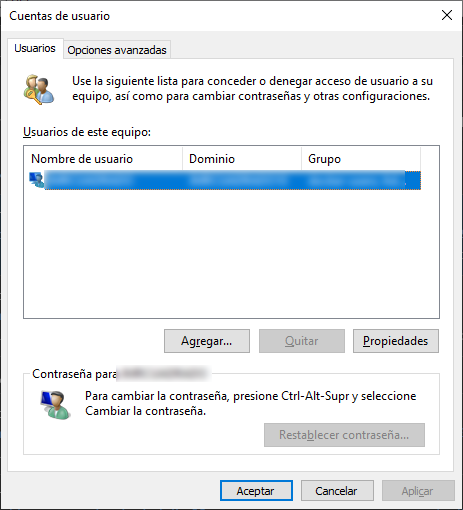

Si no quisiéramos ejecutar cambios en las cuentas desde la línea de comandos, podemos ejecutar control userpasswords2 y se abrirá la ventana de Cuentas de usuario.

Protección

Si queremos proteger un equipo Windows contra el uso de este “hack”, podemos tomar varias acciones:

- Deshabilitar la activación por teclado de las teclas especiales (aunque se pueden activar a través de un botón en la pantalla de inicio de sesión).

- Deshabilitar la reparación de inicio (no recomendable)

- Contraseña de la BIOS / UEFI.

- Cifrado de la partición con la instalación de Windows.