Tabla de Contenidos

Clickjacking

Notas del curso Hacking ético: descubriendo vulnerabilidades en aplicaciones web

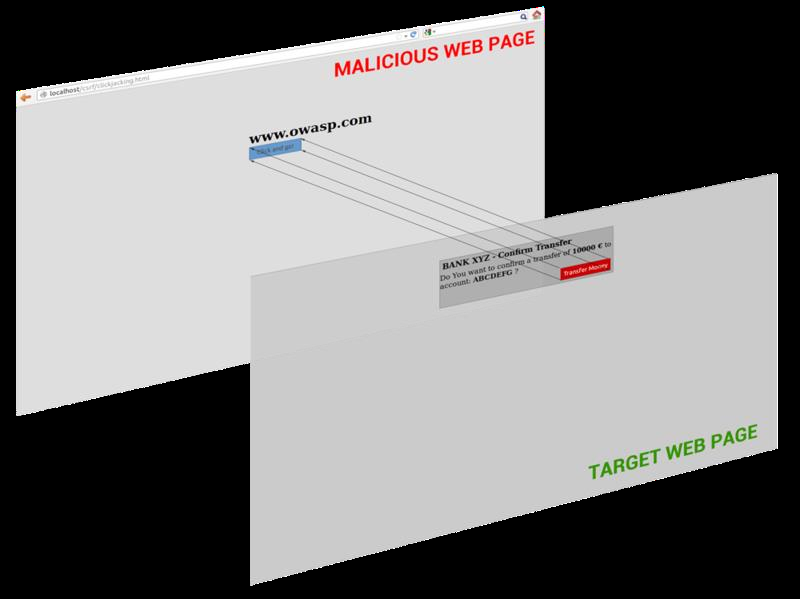

Superposición de un elemento iframe sobre otro con el fin de “capturar” el click del usuario sin que este sea consciente con el fin de provocar una acción no deseada por parte del usuario.

Impacto

- Acciones indeseadas por parte del usuario. Requiere su interacción.

Formas de explotación

- Ingeniería social.

- CSRF

- Phishing

Explotación

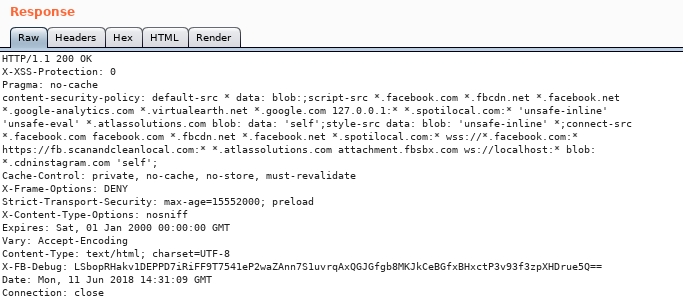

Vamos a probar si DVWA que viene en Kali Linux es vulnerable a Clickjacking.

Para ello, creamos un documento HTML con el siguiente contenido:

<html> <head> <title>Clickjack test page</title> </head> <body> <iframe src="http://www.target.site" width="500" height="500"></iframe> </body> </html>

Explicación sobre cómo comprobar esta vulnerabilidad en OWASP.

Sustituiremos el valor del atributo src del iframe por la URL de la aplicación que vamos a probar, en nuestro caso, DVWA:

<html> <head> <title>Clickjack test page</title> </head> <body> <iframe src="http://192.168.8.109/index.php" width="500" height="500"></iframe> </body> </html>

Abrimos ese documento HTML con el navegador. Veremos una página en blanco con un iframe donde se carga DVWA. Esto demostraría que la aplicación o el servidor donde está montada es vulnerable a clickjacking.